Cyber Security mobiler Maschinen sicherstellen

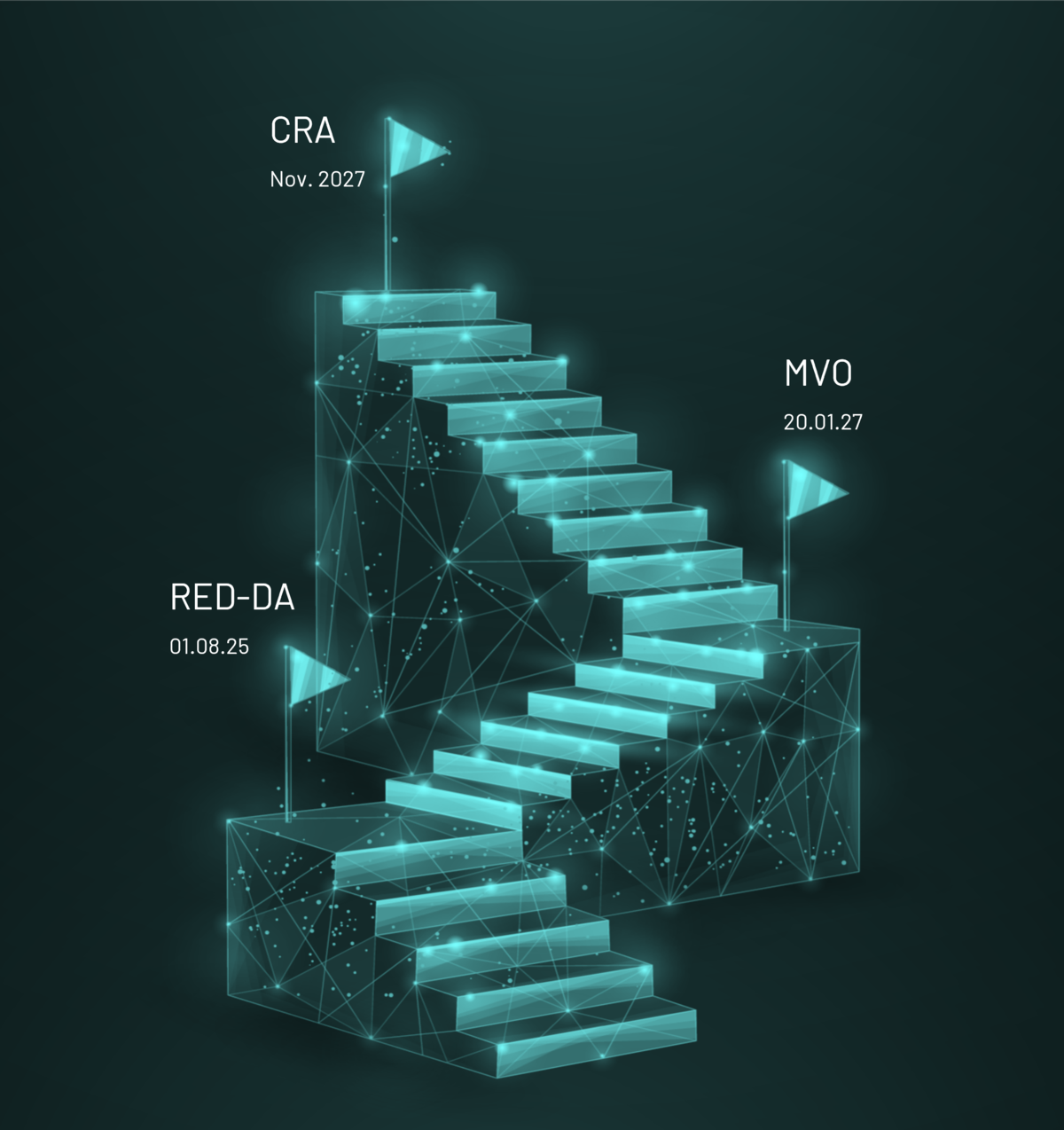

CRA, MVO, RED-DA - hinter diesen Abkürzungen verbergen sich die neuen Richtlinien der EU, die OEMs vor neue Herausforderungen stellen. Erfahren Sie, welche Aufgaben auf Sie zukommen, wie Sie diese erfolgreich meistern und dadurch nicht nur Ihre Maschinen schützen, sondern sich auch einen entscheidenden Wettbewerbsvorteil sichern können. Sorgen Sie für zukunftssichere und gesetzeskonforme Lösungen!

Kommende EU-Richtlinien zu Cyber Security

In den kommenden Jahren setzt die EU auf eine Reihe neuer Regelungen, die die Anforderungen an die Cyber Security für Hersteller von Maschinen und Geräten – insbesondere OEMs – erheblich verschärfen werden.

Mit dem RED-DA (Radio Equipment Directive Delegated Act) wird der Fokus auf die Sicherheit internetfähiger Geräte mit Funkschnittstellen gelegt, einschließlich solcher, die per WLAN, Mobilfunk oder Bluetooth kommunizieren.

Ergänzend dazu fordert die Maschinenverordnung (MVO) umfassende Sicherheitsmaßnahmen für Maschinen, Steuerungen und sicherheitsrelevante Software, um diese vor Hackerangriffen zu schützen und Manipulationen durch lückenlose Nachweise zu verhindern.

Der Cyber Resilience Act (CRA) führt diese und weitere Regelungen zusammen und fordert OEMs dazu auf, Cyber Security über den gesamten Produktlebenszyklus – von der Entwicklung über den Betrieb bis zur Außerbetriebnahme – zu berücksichtigen.

Mit verbindlichen Vorgaben zu Sicherheitsupdates und der Pflicht zur Meldung von Schwachstellen und Vorfällen entsteht ein europaweit einheitlicher Rahmen, der die Anforderungen für Hersteller, Importeure und Händler deutlich erhöht. OEMs sind dadurch gefordert, ihre Prozesse anzupassen, neue Standards umzusetzen und frühzeitig Maßnahmen zu ergreifen, um nicht nur gesetzeskonform zu bleiben, sondern sich auch einen strategischen Vorteil im Wettbewerb zu sichern.

RED-DA:

Radio Equipment Directive Delegated Act 2022/30

- Betrifft Hersteller von Produkten mit Funkschnittstellen

- Artikel 3.3 der Funkgeräterichtlinie regelt Sicherheit von mit dem Internet verbundenen Funkanlagen

- Gilt für Geräte, die z.B. per WLAN, Mobilfunk oder Bluetooth kommunizieren, etwa Telemetrie-Geräte

- Gilt auch für Produkte, die über ein Drittgerät mit dem Internet kommunizieren können

- Relevante Norm: EN 18031 Cybersecurity für Funkanlagen

- EN 18031-1: Es dürfen keine Schäden an Netzwerken entstehen

- EN 18031-2: Personenbezogene Daten müssen geschützt werden

- EN 18031-3: Schutz vor Betrug

MVO:

EU-Maschinenverordnung

- Gilt länderübergreifend in der EU

- Betrifft Hersteller, Importeure und Händler (auch von Gebrauchtmaschinen)

- Bezieht Hardware und Software ein

- Sicherheitsrelevante Software

- Sicherheitsrelevante Komponenten und Maschinen mit Künstlicher Intelligenz

- Maschinen und Steuerungen müssen vor Hackerangriffen geschützt werden

- Nachweispflicht über Softwareangriffe und -veränderungen

CRA:

Cyber Resilience Act

- Führt MVO und RED-DA hinsichtlich Cyber Security zusammen

- Ergänzt bestehende NIS-2-Richtlinie (Maßnahmen für ein hohes gemeinsames Cybersicherheitsniveau)

- Betrifft alle Hardware und Software mit „digitalen Elementen/Komponenten“

- Betrifft Hersteller, Importeure und Händler

- Cyber Security muss über gesamten Produktlebenszyklus – von Planung über Wartung bis Außerbetriebnahme – berücksichtigt werden

- Security-Updates über gesamten Produktlebenszyklus (min. 5 Jahre)

- Meldepflicht für Schwachstellen und Vorfälle

Was müssen Maschinenhersteller gewährleisten?

Hersteller müssen bestehende Produkte auf Compliance überprüfen und „Security by Design“ in den Entwicklungsprozess integrieren. Sicherheitsmaßnahmen sind über den gesamten Lebenszyklus der Maschine essenziell – von der Supply Chain bis zu regelmäßigen Security-Updates. Digitale Produkte benötigen kontinuierliche (Penetration-)Tests, um Sicherheitslücken zu erkennen und effektive Strategien zur Schadensbewältigung zu implementieren. Zudem ist ein Nachweis der Cyber-Security-Compliance im Auswahlprozess verpflichtend.

Ressourcen- und Aufwandsmanagement

Die Einhaltung der neuen Vorschriften erfordert den Aufbau von Expertise zu Normen und Richtlinien sowie die Einstellung oder Schulung von Cyber-Security-Spezialisten. Alternativ können externe Berater hinzugezogen werden. Unabhängige Prüfinstitute sichern die Compliance und minimieren Risiken. Die Anforderungen bedeuten erheblichen Ressourcenaufwand, sind jedoch essenziell für die Zukunftssicherheit moderner Maschinen.

Aus Sicht der Maschinenbetreiber

Die fortschreitende Digitalisierung betrifft zunehmend auch Familien- und Kleinbetriebe. Millennials und die Generation Z übernehmen Führungspositionen und sehen den Mehrwert digitaler Prozesse. Sie erkennen Sicherheitsrisiken, fordern Transparenz von Herstellern und lehnen unsichere Systeme entschieden ab. Gleichzeitig steigt der Wettbewerbsdruck, was effiziente, sichere und vernetzte Maschinen unverzichtbar macht.

Betreiberbranchen entwickeln zudem eigene Standards, wie etwa QAA 4.0 im Straßenbau, um Prozesse wie Herstellung, Transport und Verarbeitung von Asphalt zu digitalisieren. Dies erhöht die Anforderungen an sichere Systeme zusätzlich.

Viele Maschinen stehen ungeschützt auf Baustellen, im Forst oder in der Landwirtschaft – besonders anfällig für Cyberangriffe. Ransomware-Attacken auf Landwirte oder Produktionsbetriebe können Daten- oder Kontrollverluste verursachen und existenzbedrohend sein. Zusätzlich stellen Maschinen durch ihre Größe und Masse ein erhebliches Risiko für Dritte dar, wenn es zu Kontrollverlusten kommt. Betreiber und Hersteller riskieren gleichermaßen ihre Reputation.

Die steigende Digitalisierung und die wachsende Bedrohungslage verdeutlichen: Sicherere Systeme sind nicht nur gesetzliche Pflicht, sondern auch ein entscheidender Erfolgsfaktor.

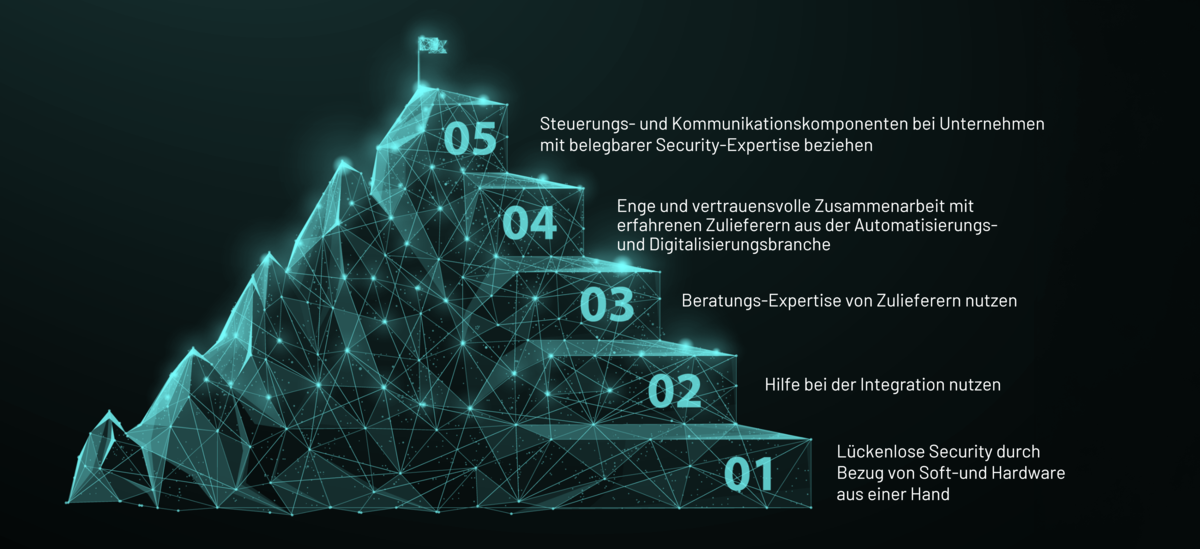

Wie können Maschinenhersteller Compliance effizient sicherstellen?

Wie STW bei der Security-Compliance hilft

Wir bei STW verstehen die Herausforderungen, die Maschinenhersteller im Hinblick auf die Einhaltung von Security- und Compliance-Anforderungen bewältigen müssen. Mit unseren Lösungen ermöglichen wir es Ihnen, Ihre Maschinen sicher und zukunftsfähig zu gestalten.

Effizientes Security- und Updatemanagement:

Unsere Cloudplattformen bieten die ideale Grundlage für ein professionelles Security- und Updatemanagement. Über die Cloud können Sicherheitsupdates schnell und zuverlässig eingespielt werden – unabhängig davon, ob es sich um ein einzelnes Gerät oder eine ganze Maschinenflotte handelt.

Flexible Skalierbarkeit:

Unser System ist frei skalierbar und passt sich Ihren Anforderungen an. Vom kleinen Familienbetrieb bis hin zu großen Flottenbetreibern – wir bieten eine zentrale Lösung, die sowohl individuell als auch in großem Maßstab funktioniert.

Bereits heute bestens vorbereitet:

Unsere Hardware und Software erfüllen schon jetzt viele der Anforderungen, die durch den Cyber Resilience Act (CRA) gestellt werden. Das gibt Ihnen die Sicherheit, nicht nur gesetzliche Vorgaben zu erfüllen, sondern auch einen technologischen Vorsprung zu genießen.

Praktische Tools für einfache Umsetzung:

Mit speziell entwickelten Software-Mechanismen und -Tools erleichtern wir Ihnen die Umsetzung von Cyber-Security- und Safety-Richtlinien. Diese Funktionen sind darauf ausgelegt, Compliance zu vereinfachen und gleichzeitig höchste Sicherheitsstandards zu gewährleisten.

Komfortable Integration für OEMs:

Original Equipment Manufacturers (OEMs), die auf unser STW-Framework setzen, profitieren von einer einfachen Implementierung der erforderlichen Sicherheitsmechanismen. Unser System ist so konzipiert, dass Sie Security-Richtlinien problemlos und effizient umsetzen können.

Mit STW haben Sie einen Partner, der Sie nicht nur bei der Einhaltung gesetzlicher Vorgaben unterstützt, sondern Ihnen auch hilft, Ihre Maschinen sicher und wettbewerbsfähig zu machen.

Mit uns sind Sie sicher

Vollständige, konsistente und sichere Daten sind Grundlage für viele Dienstleistungen rund um mobile Maschinen. STW adressiert mit Vernetzungsmodulen, Softwaretools und Services diese Anforderungen und bietet Flexibilität, Transparenz und Skalierbarkeit für die digitale Transformation.

Das Datenmanagementmodul TCG-4 geht weit über einfaches Tracken oder Loggen hinaus. Neben präziser Positionierung und CAN-Bus-Datenaufzeichnung ermöglicht es Datenvorverarbeitung und Kommunikation über WiFi und 4G zu Cloudlösungen – standardisiert oder kundenspezifisch. Dies eröffnet neue Möglichkeiten bis hin zu Predictive Maintenance.

Ab 2026 wird die TCG-Familie erweitert: Die TCG-5 integriert KI-gestützte Objekterkennung durch Kameraanbindung, erhöht die Positionsgenauigkeit via RTK und arbeitet dank externer IMU auch ohne GNSS. 5G ermöglicht zudem V2X-Kommunikation. Parallel entsteht die TCG.nano mit reduziertem Funktionsumfang, die als Gateway und Datenlogger dient.

Alle Plattformen basieren auf frei programmierbarem Linux, ergänzt durch STW-Tools für schnelle Nutzung und Konfiguration. Anwender profitieren von Skalierbarkeit im gesamten Maschinenpark. Die TCG-Module erfüllen dabei hohe Qualitätsstandards mobiler Maschinen.

Die Anforderungen an elektronische Steuerungen für mobile Maschinen nehmen zu. Dabei gibt es Vorschriften zur Funktionale Sicherheit, die Vorgaben durch den Cyber Resilience Act der EU, aber auch die Notwendigkeit zu weiterreichender Unterstützung der Bediener auf dem Weg hin zur autonomen Maschine. Die Komplexität der Maschinen wächst und mit ihr die Komplexität der Software. Um unsere Kunden zu unterstützen, bieten wir mit unserer ESX-Familie der 4. Generation nicht nur hinsichtlich E/A-Konfiguration und Leistung skalierbare Lösungen, sondern Werkzeuge und Dienstleistungen, die all diese Herausforderungen adressieren.

Unser Flaggschiff, die ESX.4cl-ag, ist das dabei herausragende Produkt, welches nicht nur über einen Infineon Aurix Prozessor mit 6 Kernen verfügt (mit dediziertem Kern für die funktional sichere Anwendungen), sondern optional auch über einen Coprozessor, der mit seinem Linux-System ideal für die parallele Verarbeitung großer Datenmengen geeignet ist. Die robuste Bauweise gewährleistet den langjährigen Betrieb unter extremen Bedingungen, ohne dass eine aktive Kühling erforderlich ist.

Die durchgängige Verwendung der Prozessorarchitektur über die Familie hinweg erlaubt die einfache Portierung der Applikation und so schnelle Anpassung an die Maschinengröße oder Funktionalität. Vereinfacht wird dies durch unser Open Source Tool openSYDE und die unterschiedlichen Programmiermöglichkeiten in „C“ oder IEC61131-3 oder durch modellbasiertes Design in Matlab / Simulink.

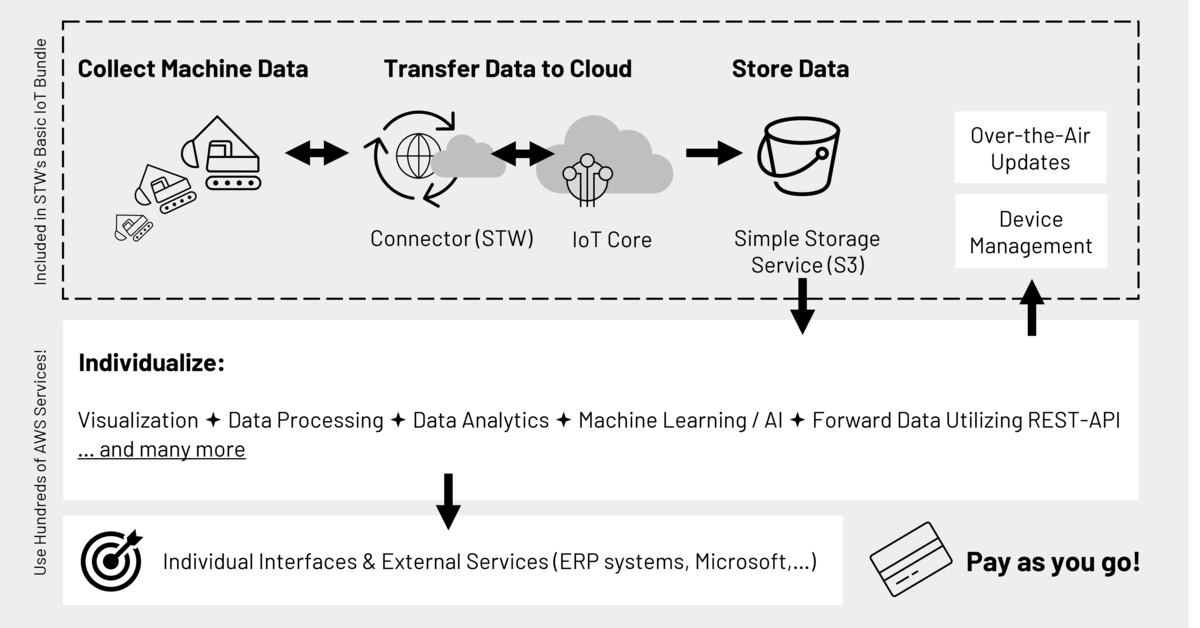

Unsere IoT Services für Ihre nahtlose, sichere Integration

Mit unserem Basic IoT Bundle können Sie Ihre Maschineninfrastruktur und -daten sofort mit einem Cloud-Service nach Industriestandard verbinden. Sie erhalten die Möglichkeit, sichere Over-the-Air-Updates nutzen und Ihre Geräte sowie die Rotation der SSL-Zertifikate verwalten. Damit erfüllen Sie Anforderungen im Hinblick auf Cyber-Security. Sammeln Sie Maschinendaten, übertragen Sie sie verschlüsselt an Ihr Cloud-Konto und speichern Sie sie in einem Bucket. Auf Maschinenseite können Sie unkompliziert unsere TCG-Lösungen nutzen, die vorkonfiguriert mit dem entsprechenden Cloud-Connector geliefert werden.

Sind die Daten einmal in der Cloud verfügbar, nutzen Sie Hunderte von hochgradig anpassbaren Diensten wie Visualisierung, Datenverarbeitung und -analyse, maschinelles Lernen oder KI und leiten sogar Daten über eine REST API (REST = Representational State Transfer, also der Übergang von einem Zustand zum nächsten, der durch die übertragenen Daten dargestellt wird) weiter. Auch die Adaption individueller Schnittstellen an externe Dienste wie ERP- oder CRM-Systeme oder Microsoft Azure ist einfach realisierbar. Basissupport, Tipps und Tricks erhalten Sie von unseren Field Application Engineers. Setzen Sie Ihre IoT-Geschäftsideen selbst um – selbstständig oder mit Hilfe von STW oder einem AWS-Partner.

Diese STW-Security-Maßnahmen schützen mobile Maschinen schon heute

Software-Security-Features

- Security via STW-BIOS

- Vorprogrammierte Security-Bausteine

- Zertifikat-Authentifizierung

- Verschlüsselte Updates

- Deaktivierte Debugging-Schnittstellen

- Hardware-beschleunigte Security-Algorithmen

- Verschlüsselte Kommunikation

Hardware-Security-Features

- Hardware Security Module (HSM) on chip (ESX.4-Familie) vorhanden

- Secure-Boot-Support gewährleistet manipulationssicheren Systemstart

- Bauelemente mit BGA erschweren physische Manipulation

Beratung und Support

- Team von Hard- und Softwarespezialisten

- Product Security Incidence Response Team (PSIRT) schließt aufkommende Security-Lücken

- Schwachstellen-Monitoring und Risikoanalyse für bestehende Hard- und Software

- Regelmäßige Penetration-Tests prüfen Sicherheit vor Hacker-Angriffen

- Zero Day Detection: Proaktive Sicherheitsanalysen der Software

- Security-Workshops für OEM im Rahmen der STW-Akademie

- Individueller Support zur Erfüllung der Security-Anforderungen von Kundenanwendungen

Heute schon Wettbewerbsvorteile sichern

Maschinenhersteller, die schon heute RED-DA-/MVO-/CRA-compliant sind,

- geben Kunden Sicherheit für ihre Daten

- liefern Kunden Transparenz und genießen somit größeres Vertrauen

- beweisen Verantwortungsbewusstsein und Innovationskraft

- haben die Option, entsprechende Security-Konzepte und -Services zu vertreiben

- sichern sich schon heute langfristige Wettbewerbsfähigkeit

- profitieren von höherer Attraktivität ihrer Angebote

Womit können wir helfen?

1. Security-Analyse

Ihr Einstieg in Cyber Security für mobile Arbeitsmaschinen – klar, kompetent und zukunftssicher.

Unsere Security-Analyse bildet die Grundlage für eine sichere Zukunft. In einem kompakten Health-Check erhalten Sie fundiertes Fachwissen von erfahrenen Experten. Dabei analysieren wir gezielt Ihre Anwendungen, Prozesse und Entwicklungsartefakte – flexibel, wahlweise remote oder vor Ort.

Inhalte im Überblick:

- Einführung in aktuelle und zukünftige Sicherheitsrichtlinien

- Spezifische Analyse Ihrer individuellen Kundenanwendung

- Klare Übersicht zu anwendbaren Normen und Standards

- Handlungsempfehlungen und Definition weiterer Schritte

Ihr Mehrwert:

- Definierter Zeitrahmen & transparente Kosten

- Workshop, Online-Meeting, On-Site, Off-Site

- Maximale Flexibilität durch breite Expertise

Sie erhalten nicht nur eine Sicherheitsbewertung, sondern auch eine Roadmap für nächste Schritte. Nutzen Sie diesen Einstieg, um zielgerichtet weitere Maßnahmen zu definieren – mit passenden Services aus unserem Portfolio!

2. Security-Risikoanalyse (TARA) & Cyber-Security-Konzeptberatung

Mit unserer Risikoanalyse und Cyber Security Konzeptberatung schaffen Sie die Basis für robuste und zukunftssichere Produkte. Wir bieten Ihnen einen strukturierten Ansatz, der individuell auf Ihre Hard- und Software abgestimmt wird. Dabei werden mögliche Angriffsszenarien identifiziert und das Risiko bewertet. Profitieren Sie hierbei von unserer Erfahrung und bereits vorhandenen Daten der STW Hard- & Software.

Leistungen im Überblick:

- Risikobewertung – Identifikation und Analyse potenzieller Sicherheitsrisiken

- Asset-Identifikation – Schutzwürdige Komponenten und Systeme erkennen

- Bedrohungsanalyse – Mögliche Angriffsszenarien ableiten

- Gegenmaßnahmen definieren – Konkrete Sicherheitsmaßnahmen planen

- Ergebnis – „Countermeasure Claims & Goals“ als Grundlage für Ihr Security-Konzept

Flexibel & bedarfsgerecht: Die Beratung erfolgt exakt zugeschnitten auf die Besonderheiten Ihrer Hard- und Software.

Ihr Vorteil: Ein maßgeschneidertes Security-Konzept, das Ihre Risiken minimiert und den Grundstein für umfassende Cyber Security legt.

3. Vulnerability Scan

Sicherheit für Ihre STW-Hardware: Mit unserem Vulnerability Scan bieten wir Ihnen eine zuverlässige und präzise Sicherheitsüberprüfung Ihrer Applikationen – die Grundlage für CRA-Compliance und eine sichere Zukunft.

Leistungsumfang:

- Pro Applikation/Scan

- Flexibel und zielgerichtet je Anwendung

- Binär-Image oder SBOM

- Sie erhalten eine klare Aussage zur CRA-Compliance

- Fehlt die SBOM? Wir erstellen sie für Sie aus dem gelieferten Binär-Image

- Automatische Schwachstellen-Benachrichtigung

- Tägliche, nächtliche Scans mit sofortiger Information bei neu entdeckten Schwachstellen

Sie möchten auch Schwachstellen im Zusammenhang mit 3rd-Party-Hardware im Blick behalten? Profitieren Sie von unserer Expertise und State-of-the-Art Werkzeugen.

Ihr Mehrwert: Frühzeitiges Erkennen von Sicherheitslücken, kontinuierliche Überwachung und klare Empfehlungen für notwendige Maßnahmen – effizient, automatisiert und compliant.

4. Cyber Security Penetration Testing

Finden Sie versteckte Schwachstellen, bevor es andere tun!

Sichere Systeme erfordern zuverlässige Tests. Mit modernsten Methoden und Tools simulieren wir realistische Angriffe auf Ihre Systeme, um potenzielle Sicherheitslücken zu identifizieren und aufzuzeigen, wie diese behoben werden können.

Penetration Testing-Services:

- Embedded Device Penetration Testing

- Tiefgehende Tests Ihrer eingebetteten Systeme

Ihr Vorteil: Durch gezielte Angriffe decken wir verborgene Schwachstellen auf, bevor sie von Angreifern ausgenutzt werden können. Sie erhalten klare Handlungsempfehlungen zur Absicherung Ihrer Systeme – effektiv, transparent und praxisnah.

Wir sind für Sie da!

Die neuen EU-Richtlinien wie der Cyber Resilience Act stellen viele Unternehmen vor komplexe Herausforderungen. Wir bei STW lassen Sie damit nicht allein. Unsere Experten verfügen über fundiertes Wissen zu den aktuellen Vorschriften und unterstützen Sie dabei, diese effizient und rechtssicher umzusetzen.

Ganz gleich, ob Sie technische Fragen haben, Unterstützung bei der Implementierung von Sicherheitsmechanismen benötigen oder Ihre Prozesse auf Compliance prüfen wollen – unser Team steht Ihnen mit Rat und Tat zur Seite. Mit unserer umfassenden Erfahrung und praxisnahen Lösungen begleiten wir Sie auf dem Weg zu mehr Sicherheit und Konformität.

Verlassen Sie sich auf unseren kompetenten Support und machen Sie Ihre Maschinen und Systeme fit für die Anforderungen von heute und morgen. Wir sind für Sie da!